セキュリティを生業としているため、日々の情報収集は欠かさず行っています。特に情報漏洩の事件に関しては、業務等でお話することが多いため詳細まで確認することがあります。

今回、とある情報漏洩事件について調べてみたので、私なりのまとめをご紹介いたします。

今回題材としたのは、糖質制限食ショップの情報漏洩事件です。このインシデントを現状わかる範囲で調査しどのような攻撃にさらされたかを推測します。

https://cybersecurity-jp.com/news/54378

まずは運営会社の発表を確認します。

https://www.toushitsuseigen.com/maintenance/apology.pdf

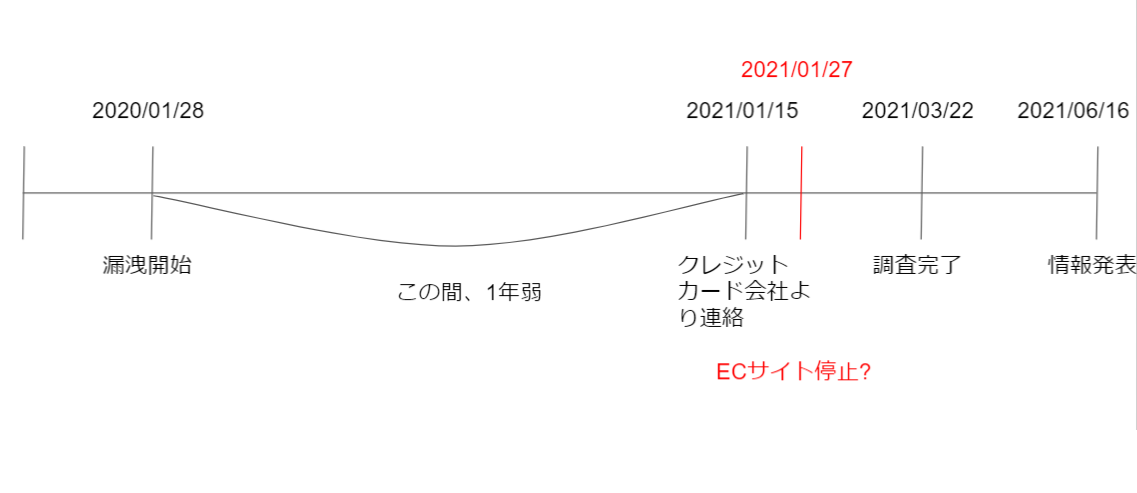

すると、2020年1月28日から、外部からの連絡があった2021年1月15日までクレジットカード番号、セキュリティコードを含む個人情報が3877名漏洩したとのことです。

発表を元に時系列にまとめると以下のようになります。

発表によると、2021/01/15の連絡を受けた時点でクレジットカードによる決済を停止したとの記載があります。

いつECサイトは停止したのでしょうか。

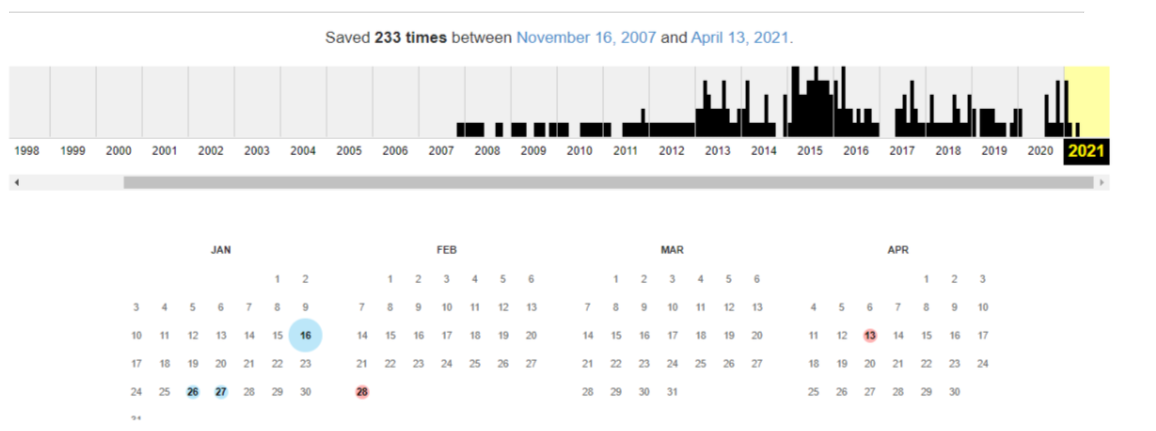

それを探るべく、Web魚拓で確認します。

今回はwaybackmachineというサイトを使います。

そこで、糖質制限ドットコムを検索します。

すると、2007年11月18日から233回ログが取られています。非常に長い期間運営されているサイトだとわかります。

2021年1月15日以降のログを見ていくと、2021年1月27日まではECサイトが稼働していることは確認できました。(しかしクレジットカード決済は止められています。)

次のログの2021年2月28日はサイトが停止していることから、その間にECサイト自体の停止が行われたことがわかります。

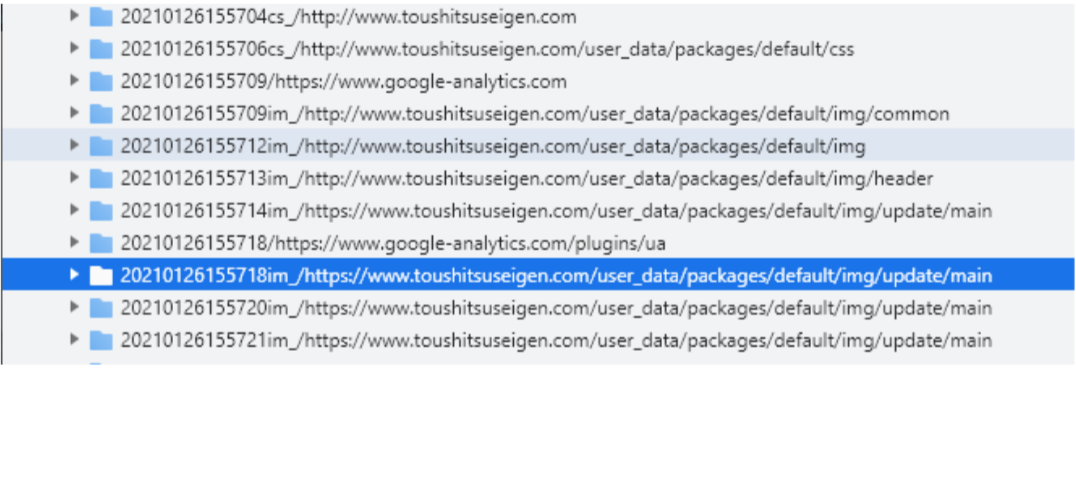

waybackmachineで稼働中のECサイトのログが確認できたので、ブラウザの開発者ツールで詳細に見ていきます。すると、様々な箇所でECCUBEを使っている痕跡が確認できます。

1.eccube.jsを読みこんでいる。

2.ド「メイン名/user_data/default/…」というECCUBE特有のパスが確認できる。

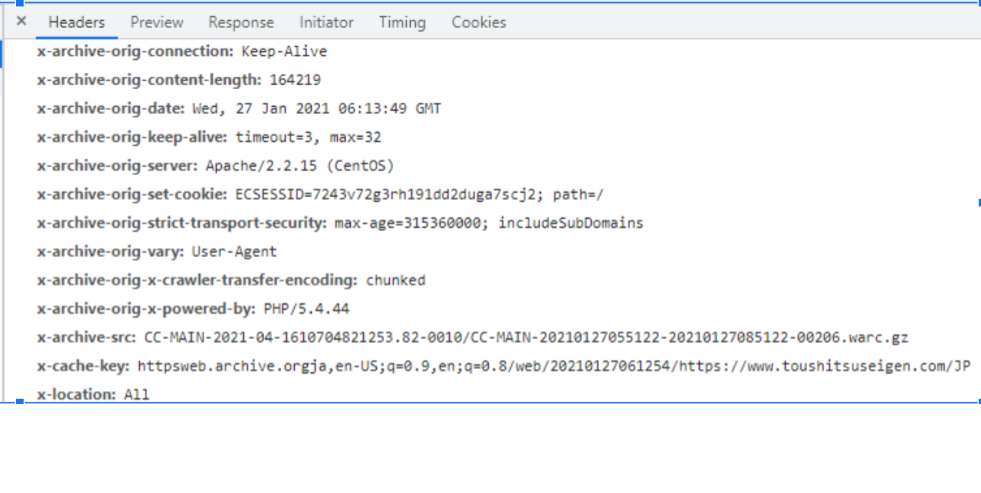

さらに、サーバー情報が露呈していることが確認できます。

以上のことから、以下の攻撃ベクタが考えられます。

1.ECCUBEでよく起こっているフォームジャッキングによる攻撃

2.サーバの管理がずさんで、別経路で不正アクセスされコンテンツ改ざん

現状わかっていることからは推測もありますが、ここまでがわかることだと考えています。

日本企業のECサイトは今も昔も狙われ続けています。今回調べた糖質制限食ショップは1年ほどの期間情報漏洩していました。

すでに攻撃を受けていても、気づいていない可能性もあります。

今一度、自組織の運営するサイト等改ざんされていないか確認する必要がありますね。